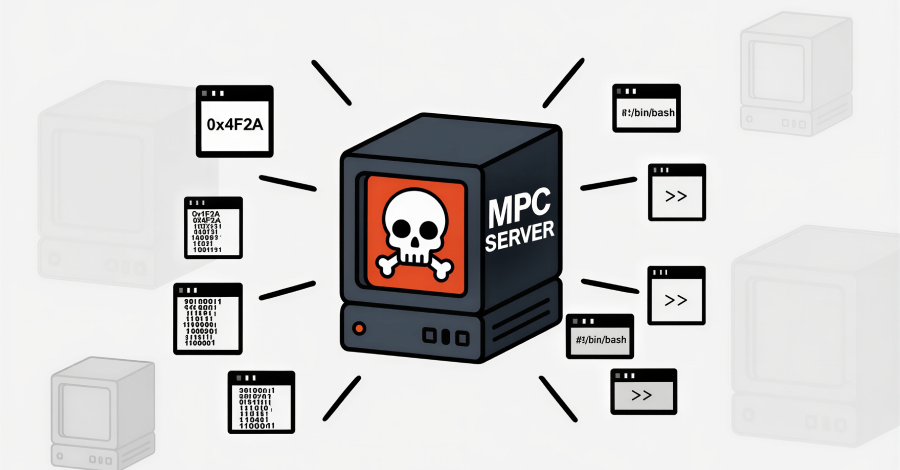

كشف باحثون في الأمن السيبراني عن حملة جديدة لبرمجية SmartLoader تعتمد على توزيع نسخة مُحصَّنة ببرمجية خبيثة من خادم Model Context Protocol (MCP) مرتبط بشركة Oura Health بهدف تنزيل مُسرِّب معلومات يُعرف باسم StealC، وفقاً لما نشره موقع The Hacker News.

كيف جرى الاستغلال

قال الباحثون إن المهاجمين استنسخوا خادماً شرعياً خاصاً بـ Oura MCP Server—وهو أداة تربط المساعدات الذكية ببيانات الصحة الخاصة بخاتم Oura Ring—ثم أعادوا بناء نسخة خادعة لاستغلالها في سلسلة العدوى.

"استنسخ المهاجمون خادم Oura MCP الشرعي — وهو أداة تربط المساعدات الذكية ببيانات صحة خاتم Oura Ring — وبنوا نسخة خادعة"

ما الذي يستهدفه الهجوم

يهدف هذا الأسلوب، بحسب التقرير، إلى إيصال برمجية StealC المصنّفة ضمن فئة برمجيات سرقة المعلومات، عبر قناة تبدو شرعية للمستخدم أو للبيئات التي تعتمد أدوات ربط المساعدات الذكية بمصادر بيانات خارجية.

لماذا يلفت خادم MCP انتباه المهاجمين

يشير التقرير إلى أن نقطة الجذب في هذه الحالة هي استغلال خادم MCP المرتبط بخدمة صحية معروفة، لأن الخادم مصمم أساساً لتمكين التكامل بين المساعدات الذكية وبيانات المستخدم، ما يمنح المهاجمين غطاءً مقنعاً لتوزيع حمولة خبيثة ضمن مسار يبدو تقنياً مشروعاً.

عناصر رئيسية وردت في تقرير The Hacker News

- الحملة منسوبة إلى SmartLoader.

- آلية التوزيع تعتمد على خادم MCP مُزوّر مرتبط بـ Oura Health.

- الحمولة النهائية هي StealC ضمن فئة Infostealer.

- الخادم الشرعي المشار إليه هو Oura MCP Server الموصوف كأداة لربط المساعدات الذكية ببيانات Oura Ring الصحية.

سياق إضافي

يعكس هذا النوع من الحملات اتجاهاً لدى المهاجمين نحو إساءة استخدام أدوات التكامل التي تربط تطبيقات الذكاء الاصطناعي بمصادر بيانات حساسة، عبر نسخ أدوات شرعية وإعادة طرحها بشكل مُضلِّل لتجاوز الشكوك الأولية لدى الضحايا.